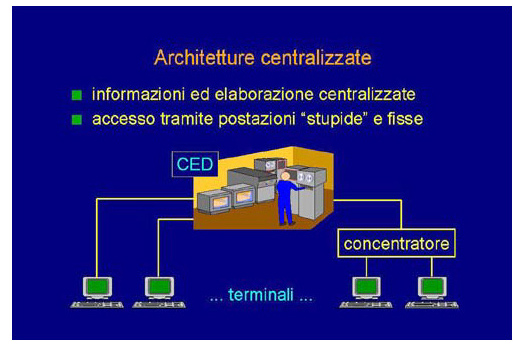

Reati informatici e reati che si possono commettere attraverso strumenti informatici: ecco un breve excursus da condividere con i propri studenti - Orizzonte Scuola Notizie

Il reato di accesso abusivo ad un sistema informatico si concretizza solo se è protetto da misure di sicurezza - Federprivacy